A través de este artículo, exploraremos brevemente cómo las principales características de las soluciones...

EBOOK – Métricas clave que deberían formar parte de su dashboard de ciberseguridad

Con los avances tecnológicos y la adaptación, la seguridad informática ya no se limita a los equipos de seguridad...

Accede al Checklist: Las 5 Razones Principales por las Cuales Necesitas un EDR

En el siempre cambiante panorama de la ciberseguridad, la protección efectiva de los endpoints se ha vuelto esencial....

EDR e IA, la solución ahora que ya los antivirus no son suficientes!

En la medida en que la tecnología avanza, los ciberataques se van volviendo cada vez más frecuentes y sofisticados....

Ciberseguridad para pymes: Recomendaciones para proteger tu empresa de los ciberataques actuales

En el panorama empresarial digital actual, empresas de todos los tamaños confían en la tecnología para sus operaciones...

Guía definitiva para elegir correctamente Software de gestión de acceso privilegiado (PAM)

En el panorama cibernético actual, los privilegios forman parte integral de los componentes críticos para el negocio...

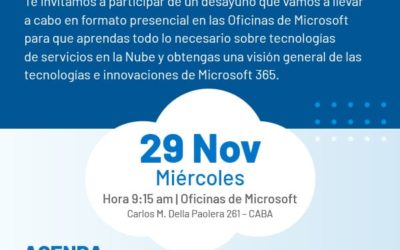

29/11 – Te contamos nuestras experiencias sobre IA, RPA en las oficinas de Microsoft de Argentina

¡Saludos a todos nuestros seguidores! Nos complace anunciar que el próximo 29 de noviembre estaremos presentes en las...

E-book: Cómo defender su organizacion de los ataques que utilizan Inteligencia Artificial

La hoja de ruta de un administrador de TI hacia el modelo Zero Trust: Cómo defender su organización de los ataques...

Conozca como ME PAM 360 lo ayuda a cumplir con las normas y regulaciones empresariales

Introducción Los estándares de cumplimiento ayudan a las empresas a validar y garantizar que sus sistemas y datos...

Ocho Prácticas recomendadas para prevenir la violación de datos.

Ocho Prácticas recomendadas para prevenir la violación de datos Una violación de datos se produce cuando entidades...